Roteadores Linksys são alvos do worm ‘The Moon’

Johannes Ullrich,pesquisador da Sans Security, publicou recentemente um alerta[1] sobre uma nova ameaça direcionada a roteadores Linksys. O malware denominado ‘The Moon’ busca por dispositivos com as portas 80 e 8080 acessíveis pela internet, testa se o Network Administration Protocol (HNAP)[2] está habilitado para obter informações do modelo e firmware do alvo.

O seguinte comando possibilita esse teste:

echo [-e] “GET /HNAP1/ HTTP/1.1\r\nHost: test\r\n\r\n” | nc 8080

Após a confirmação do alvo o worm explora a falha usando um exploit[3] que permite executar comandos localmente, essa requisição não requer autenticação.

Até o momento os seguintes modelos apresentaram a vulnerabilidade:

E4200, E3200, E3000, E2500, E2100L, E2000, E1550, E1500, E1200, E1000, E900

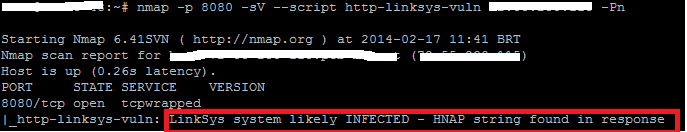

Um script que permite identificar se o roteador está vulnerável ao worm foi disponibilizado para o nmap[4], veja o resultado de um alvo obtido pela ferramenta de buscas Shodan[5].

Resultado de varradura usando nmap

Proteção

Para mitigar esse ataque recomendamos desabilitar ou restringir o acesso a console de administração remota do roteador.

Conheça os serviços de diagnósticos de segurança da iBliss Segurança e Inteligência

Conheça o serviços de configuração segura – Baseline da iBliss Segurança e Inteligência

Referências

[1] Linksys Worm “TheMoon” Summary: What we know so far – https://isc.sans.edu/diary/Linksys+Worm+%22TheMoon%22+Summary%3A+What+we+know+so+far/17633

[2] Home Network Administration Protocol (HNAP) Whitepaper – http://www.cisco.com/web/partners/downloads/guest/hnap_protocol_whitepaper.pdf

[3] Linksys E-series Unauthenticated Remote Code Execution Exploit – http://www.exploit-db.com/exploits/31683/

[4] Nmap Script to detect Linksys “The Moon” malware – http://pastebin.com/xHCbFnMH

[5] Shodan – http://www.shodanhq.com