COMPUTAÇÃO FORENSE: FERRAMENTA DE DIAGNÓSTICO E PREVENÇÃO DE AMEAÇAS PARA EMPRESAS

Antes de falar sobre alguns serviços de Computação Forense e Perícia Digital prestados pela IBLISS Digital Security, é necessário entender como é o processo de investigação.

O processo de investigação forense começa com a identificação da ocorrência de um crime digital e a procura de evidências, como rastros em discos rígidos, computadores, unidades USB, celulares, entre outros. A partir da autorização da investigação, deve-se iniciá-la a partir da busca e apreensão de tais evidências, seguida pela produção de cópias bit a bit (cópia fiel do disco rígido – HD) e autenticação das mesmas, visando garantir a originalidade de tais cópias em relação à evidência original.

Após a realização dos procedimentos, inicia-se a investigação, onde as evidências serão analisadas com o auxílio de várias ferramentas forenses.

Todas as descobertas feitas nessa fase devem ser registradas em um relatório que posteriormente, será apresentado.

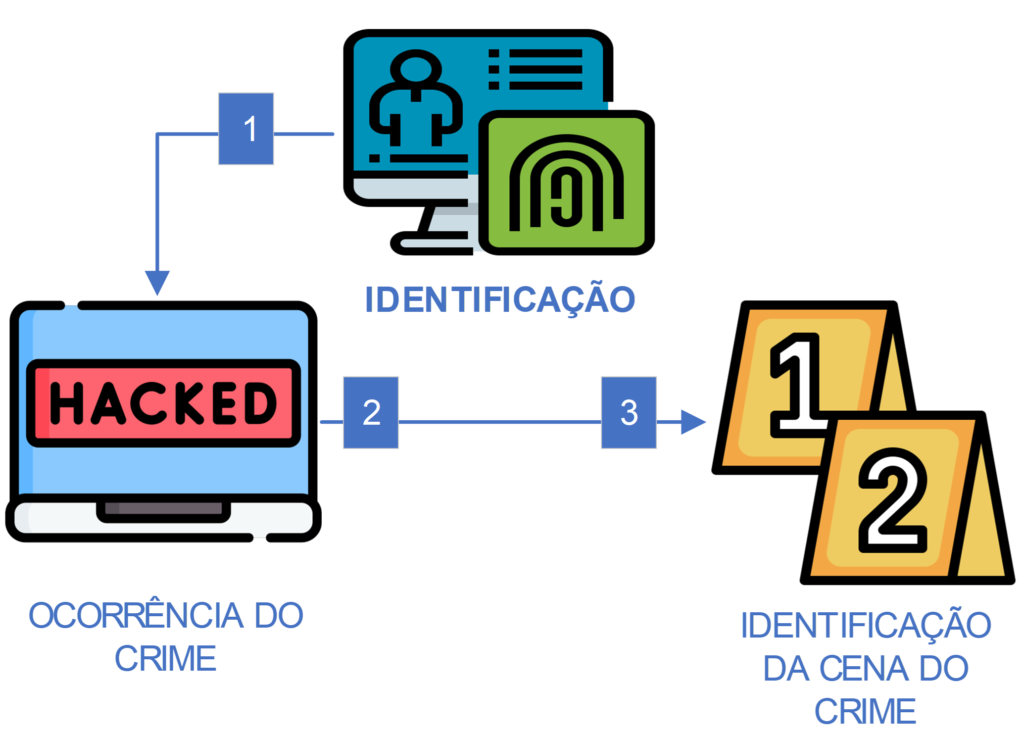

PASSOS BÁSICOS DA COMPUTAÇÃO FORENSE

Na fase de IDENTIFICAÇÃO fazemos o levantamento das informações relevante ao caso, como a ocorrência do crime e identificação do ambiente.

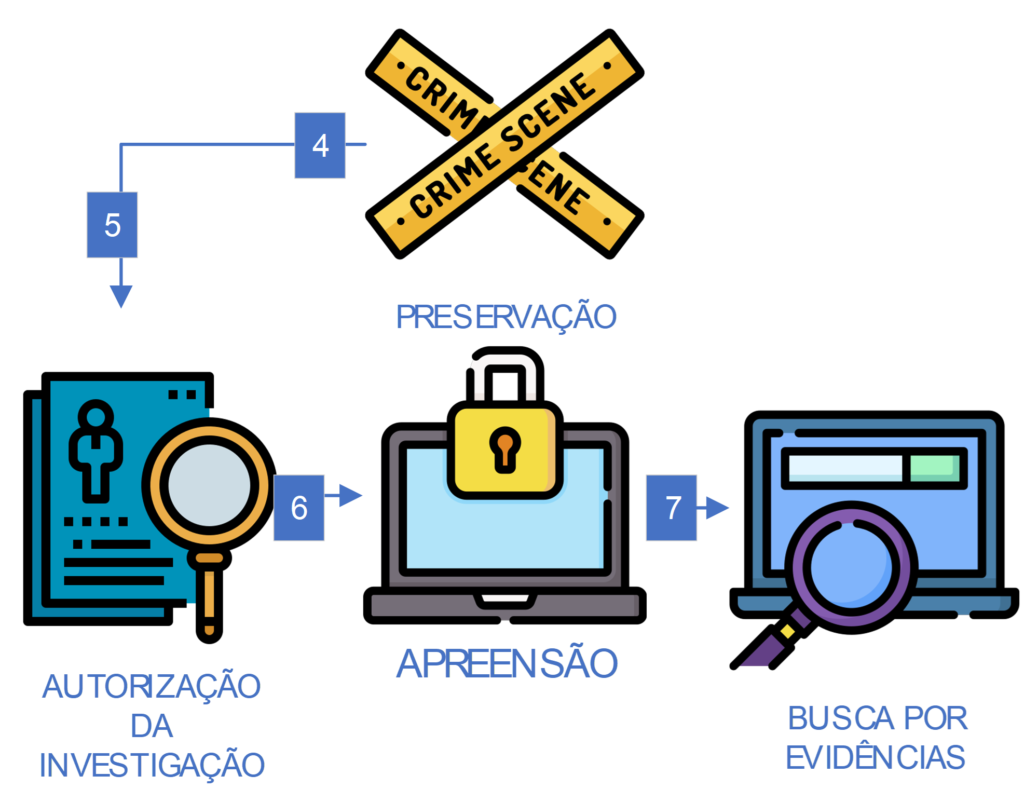

Na fase de PRESERVAÇÃO entra o processo da autorização para o início das investigações, apreensão dos dispositivos e buscas por evidências.

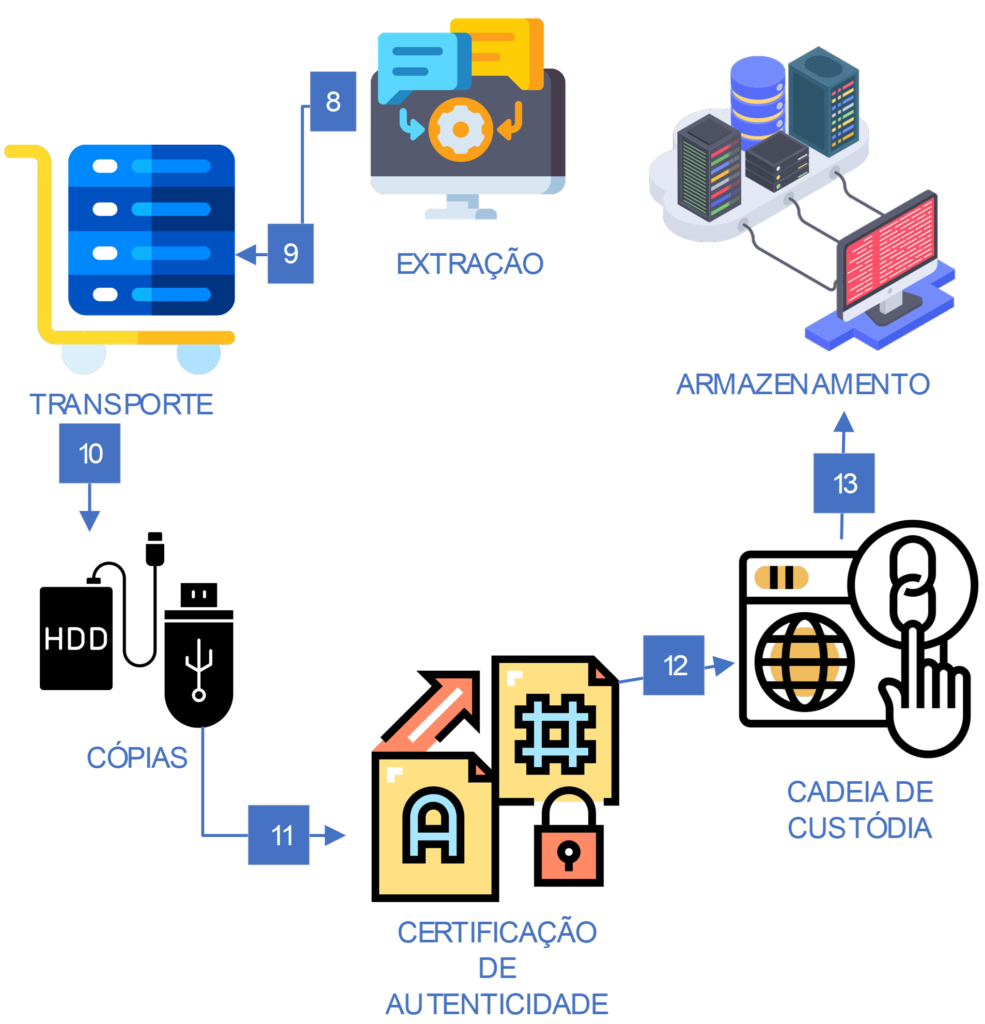

Na fase de EXTRAÇÃO temos o transporte dos dispositivos com os devidos protocolos, cópias bit a bit dos dispositivos que serão investigados, criação e validação dos HASH, cadeia de custódio e armazenamento.

Na fase de INTERPRETAÇÃO será feita a análise dos dispositivos apreendidos.

Na etapa final de DOCUMENTAÇÃO, é gerado o relatório e realizada a apresentação dos resultados.

A Computação Forense pode ser definida por um conjunto de práticas adotadas para a preservação, coleta, validação, identificação, análise, interpretação, documentação e apresentação de evidências digitais que possuam validade em juízo.

Tais evidências podem ser úteis para o levantamento de provas referente a ocorrência ou não de crimes virtuais, e devem ser analisadas de acordo com procedimentos que impeçam a sua deterioração.

A computação forense é útil na solução de crimes como invasões, fraudes financeiras, pornografia ilegal, quebra de direitos autorais, spam, ataques de Ransomwares, Cyberbulling, entre outros.

Através de recomendações detalhadas sobre medidas de segurança priorizadas conforme a criticidade dos riscos encontrados, o serviço de análise forense da IBLISS ajuda para um melhor direcionamento dos recursos dos clientes, através do uso de artifícios da ciência forense para elucidar fatos de situações de natureza criminal ou qualquer outra onde haja conflito de interesses.

Abaixo mostrarei um exemplo, um caso recente de fraude via Phishing com ataque direcionado.

Tivemos um caso fraude via Phishing, em que o ataque ocorreu em uma empresa brasileira, junto a uma empresa de Europeia.

Nesse caso, o ataque ocorreu via e-mail onde o cyber criminoso se passou por colaboradores das duas empresas.

O cliente solicitou uma análise da fraude a partir de evidências coletadas pela equipe interna de tecnologia. Dessa forma, a perícia foi realizada através de análise de e-mails relacionados ao caso, trocados entre as partes durante o incidente e análise na estação de trabalho e notebook utilizados pela vítima, um colaborador do Departamento Financeiro da empresa brasileira, identificado como o ponto focal das trocas de mensagens fraudulentas e das orientações relacionadas às transações financeiras.

Abaixo está um breve resumo do caso.

O cliente brasileiro identificou um suposto acesso à caixa-postal do funcionário do departamento financeiro no mês de agosto de um determinado ano.

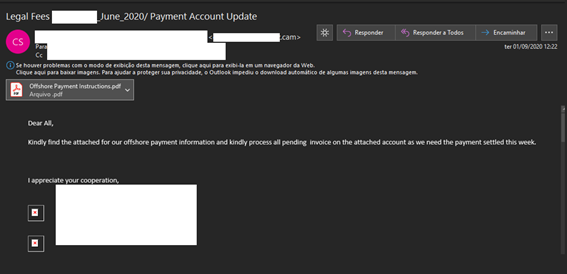

No dia 26 de agosto, o primeiro e-mail foi enviado para um parceiro Europeu da empresa brasileira com orientações de uso para uma conta offshore (sociedades ou contas bancárias abertas em países ou territórios no exterior, fora do local de domicílio dos proprietários), em um banco em Amsterdã.

A empresa de tecnologia contratada pelo cliente para fazer a gestão dos ativos de TI da empresa brasileira fez uma auditoria nos e-mails enviados e constatou que havia um acesso não autorizado à caixa-postal do colaborador no Office 365. A partir dessas informações, a empresa brasileira solicitou os serviços de perícia da IBLISS.

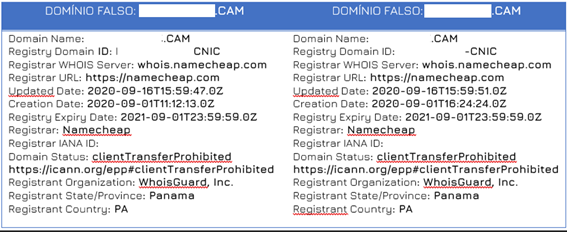

Foram identificados 02 domínios falsos criados pelo fraudador para simular o contato tanto da empresa brasileira como a da empresa europeia, que ele utilizava para se passar pelos colaboradores das empresas, empresa-brasileira.cam e empresa-europeia.cam, utilizei e-mails fictícios para preservar os dados dos clientes.

Como materiais para a análise, foram fornecidos e-mails trocados entre as partes e relacionados ao incidente, e a estação de trabalho e notebook utilizados pelo colaborador para o início das investigações.

Nessa fase fazemos a análise dos e-mails para identificar origem e destino analisando o cabeçalho dos e-mails e outras informações, seguido de investigação dos equipamentos.

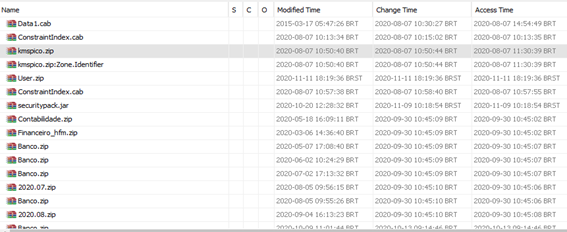

Com o início da perícia nos ativos relacionados à investigação da fraude, foram realizadas coleta das imagens digitais dos computadores alvo para a sua preservação e evitar qualquer tipo de alteração de informações durante o processo.

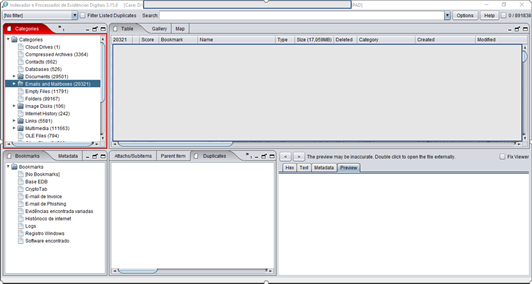

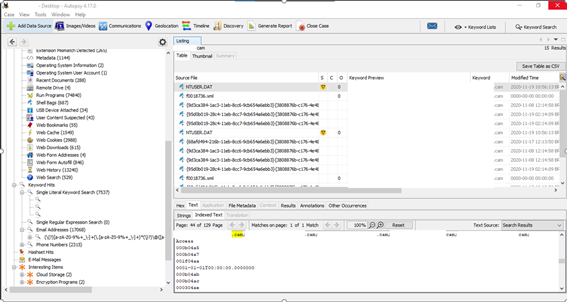

Nessa investigação foram usadas duas ferramentas de perícia, a indexação das imagens digitais obtidas dos equipamentos periciados, através das ferramentas IPED (Indexador e Processador de Evidências Digital) e do Autopsy (Software de Perícia Forense).

O IPED é um software de código aberto utilizado para processar e analisar evidências digitais, apreendidas em cenas de crimes por policiais ou em investigações corporativas. Esta ferramenta foi desenvolvida e mantida por especialistas forenses digitais da Polícia Federal brasileira desde 2012.

Autopsy é uma plataforma forense digital e interface gráfica para o The Sleuth Kit e outras ferramentas forenses digitais. É muito utilizado por peritos para condução de investigações em mídias digitais.

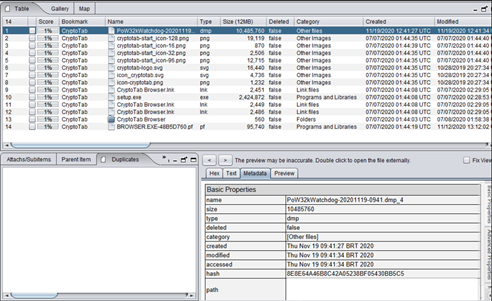

Durante a análise realizada entre o período de 23/11 a 17/12, foi possível identificar a presença de softwares maliciosos e comprometimento do notebook que foi disponibilizado para o trabalho de home office do colaborador no início da pandemia, e do desktop que estava na empresa brasileira utilizado pelo colaborador enquanto trabalhava presencialmente na empresa. Entre os malwares encontrados, estavam o CryptoTab e HackTool/Win32.AutoKMS.

O CryptoTab (localizado no notebook) é um tipo de navegador de internet modificado que usa um algoritmo de mineração. Esse algoritmo possui no código a injeção de propagandas utilizadas para gerar um banner que ao clique do usuário, o invasor consegue fazer alguns controles no navegador, como abrir abas e injetar propagandas na página que o usuário está acessando e ter acesso a todas as informações salvas no navegador. O programa CryptoTab Browser fez algumas alterações no navegador Chrome, confirmado como um artefato malicioso que oferece risco através da execução de diversas ações, como capturar informações sensíveis contidas no equipamento, é uma extensão que quando instalada substitui o navegador original do Chrome.

Já o HackTool/Win32.AutoKMS (localizado no Desktop) é uma ferramenta utilizada para ativar cópias não oficiais de softwares Microsoft e associado à instalação de outros códigos maliciosos.

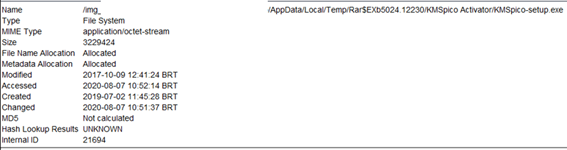

O KMSpico é um software ilegal, desenvolvido para ativar gratuitamente o Windows 10 e outras versões de sistemas operacionais do Windows. Este Key Management System (KMS) não é seguro e não possui qualquer vínculo com a Microsoft. Ao utilizar esse software, o usuário coloca o computador em risco, pois é uma aplicação que necessita da desativação do software de antivírus, tornando o sistema vulnerável aos PUPs (Programas Potencialmente Indesejados) ou até mesmo ao malware.

O software KMSpico teve o download e instalação no dia 07/08 às 10:50 e o programa de defesa do Windows, o Windows Defender, identificou o KMSpico como um código malicioso chamado HackTool:Win32/AutoKMS, mas como a instalação foi permitida pelo usurário, ele não o removeu automaticamente.

Não foi localizada uma política de segurança nos equipamentos, a única proteção era o Endpoint Windows Defender, utilizado como uma solução de antivírus. Desta forma,o invasor teve livre acesso ao notebook e consequentemente acesso ao ambiente corporativo, onde identificamos a realização de uma execução de um script .JSON usando como base o CryptoTab e com um código malicioso que permitiu o controle total do notebook e consequentemente acesso às senhas e arquivos contidos nos equipamentos pertencentes ao colaborador (notebook e estação de trabalho). Esses equipamentos eram usados para realização de envios de e-mails e acesso ao SharePoint e para realização de algumas transações financeiras da empresa brasileira. Em ambos os equipamentos o colaborador tinha privilégios de administrador, e utilizava para fins particulares, pois foi identificado acesso a sites de Streaming e outros sem ligação com a empresa e o trabalho.

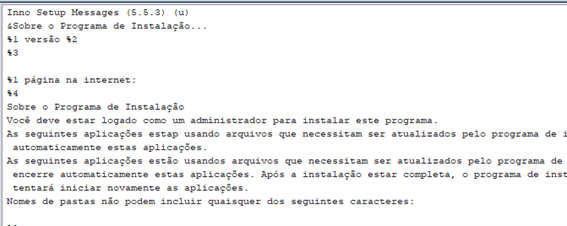

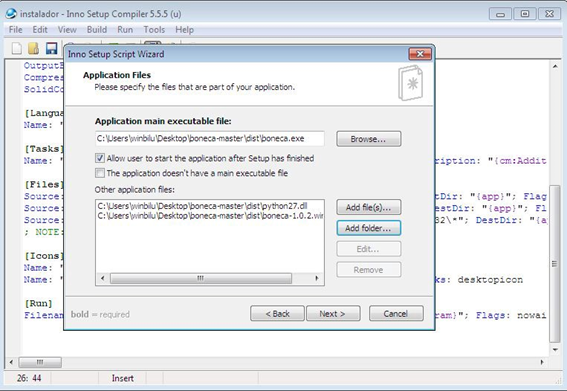

Os e-mails do colaborador foram utilizados para a condução das fraudes. Durante a análise foi encontrado em um resíduo de um log do software usado para a invasão, um log referente a instalação do programa Inno Setup (unins000.msg), que realizou tentativas de criação de pastas, alteração de registro e compartilhamentos no notebook com data de criação em 05/05/xxxx 12:17:57 UTC. Também foi identificado a instalação do CryptoTab Browser com data do dia 06/06/xxxx 22:44:08 BRT e outros softwares que tiveram instalações recentes nas máquinas. Um dos pontos importantes observados na investigação, foram os horários de instalação utilizados, fora do padrão de trabalho normal do colaborador (é importante o perito entender a rotina de trabalho da vítima, para realizar o cruzamento das informações encontradas nas movimentações nos dispositivos).

Inno Setup é um software usado para criação de instaladores de programas e jogos em Windows, e pode ser utilizado de forma maliciosa para inserir um script junto com os arquivos de jogos ou algum programa disfarçado de aplicativo de segurança de sites bancários como o “Warsaw”. O Inno setup cria um arquivo “.iss” , um script e a partir dele faz as alterações que desejar.

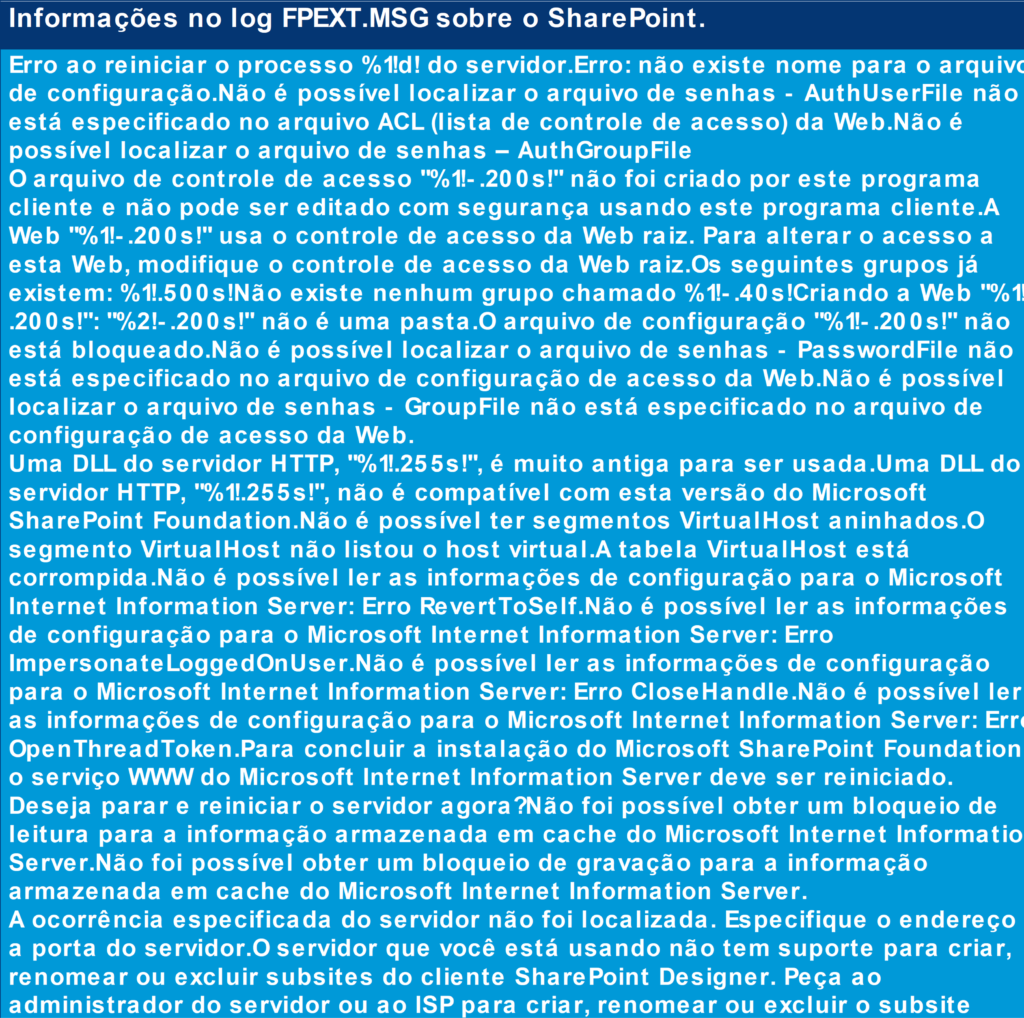

O outro arquivo encontrado foi um log FPEXT.MSG, oculto no sistema. Esse log armazena as informações referentes a alterações feitas através de produtos da Microsoft.

Após conseguir fazer as configurações iniciais com base no script, os logs demonstraram várias tentativas de localizar e efetuar configurações no Microsoft SharePoint Foundation e SharePoint Designer, mas sem sucesso. O Microsoft SharePoint Designer é um software editor de HTML e web design freeware para criar ou modificar os sites e páginas web do Microsoft SharePoint. Com base nas informações enviadas pela equipe de Tecnologia da empresa brasileira, não houve nenhuma alteração no SharePoint.

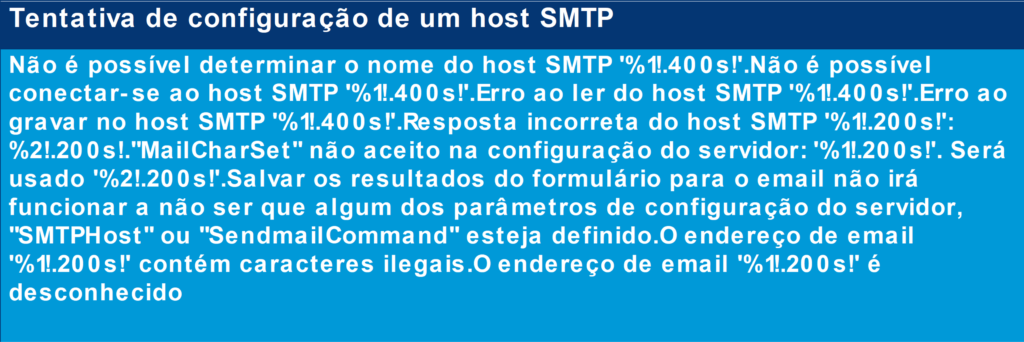

Em uma análise mais profunda foi identificado no log uma tentativa de configuração de um host SMTP e redirecionamento de e-mails sem sucesso.

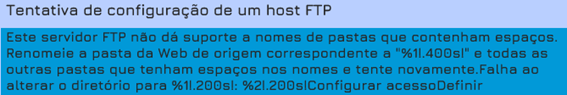

Conseguimos também localizar a tentativa de configuração de um servidor FTP e a tentativa de configurações de permissões para controle total dentro do SharePoint.

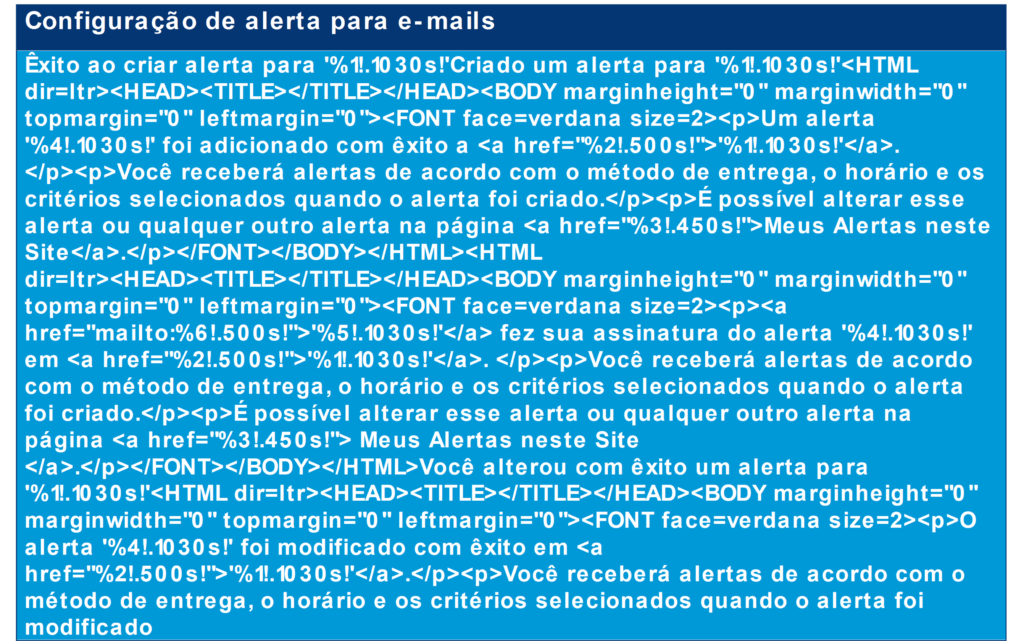

O log mostra a definição de uma configuração para alerta de e-mails. Não é possível identificar para quais e-mails foram definidos esses alertas, a indicação é de que a configuração foi bem-sucedida.

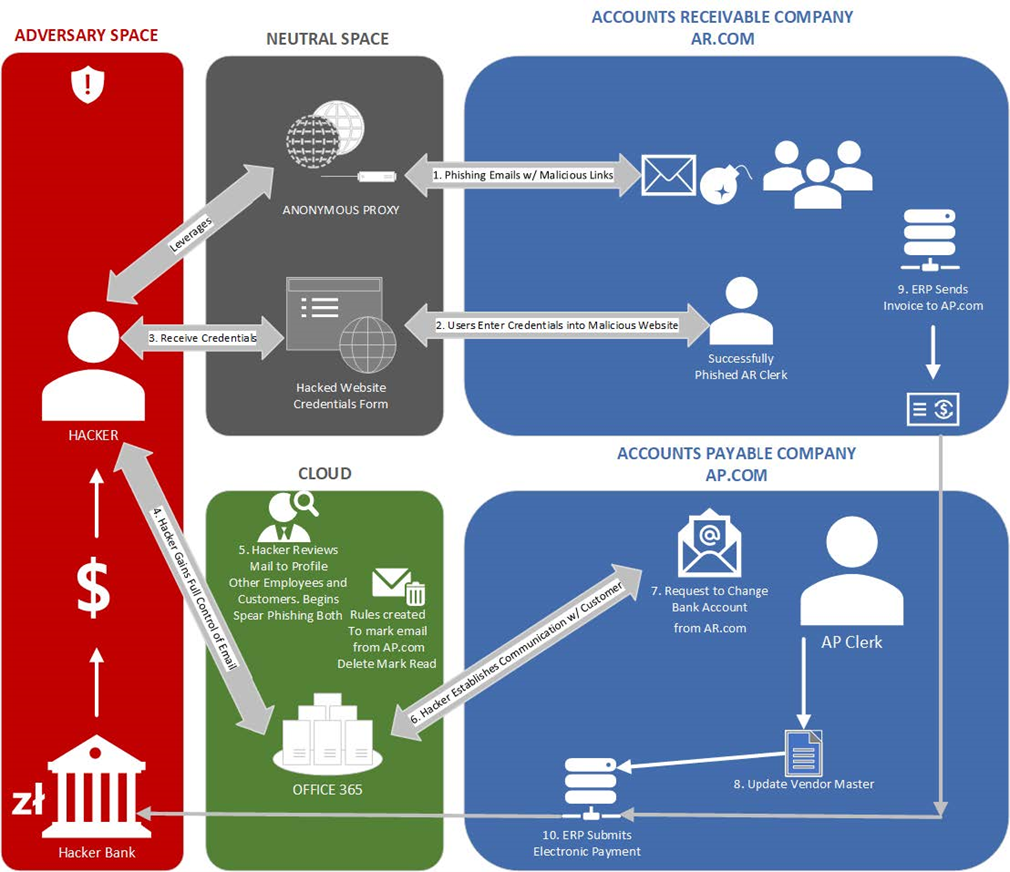

Através da análise dos equipamentos, foi possível observar que o invasor ficou por algum tempo monitorando os e-mails enviados e recebidos pela conta do colaborador da empresa brasileira, e demonstrou um interesse particular nos e-mails vindos de outra colaboradora do departamento financeiro.

O invasor criou uma pasta chamada ASSINATURAS DO RSS e implementou uma regra para redirecionamento automático dos e-mails dentro da caixa postal do colaborador. Eram redirecionados os e-mails de interesse do invasor como alguns que continham dados estratégicos e planilhas com valores elevados de transações.

Periodicamente durante a madrugada, entre 00:00 e 05:00 AM, o atacante acessava os e-mails redirecionados na caixa de e-mail do colaborador através de dois IPs a fim de não levantar suspeitas e deletava os e-mails que ele já tinha coletado as informações.

Em análise dos logs de auditoria enviados pela equipe de tecnologia da empresa brasileira, foi identificado o primeiro acesso do fraudador no dia 01/09/2020 às 11:43 (14:43:10 UTC). Nesse acesso, foi efetuado o login na caixa de correio do colaborador e mais tarde no mesmo dia, foram realizadas algumas configurações de regras na caixa de entrada e alguns arquivos foram deletados.

O último acesso identificado no log ocorreu no dia 11/11/2020 às 11:34 (14:34:38 UTC), onde alguns arquivos foram apagados e realizadas algumas configurações de regras na caixa de entrada. O fraudador tinha um processo de deletar os arquivos e e-mails enviados da pasta itens enviados, e em seguida, da pasta de itens excluídos. Foram encontrados vários e-mails, direcionados para a pasta Assinaturas do RSS criada na caixa de entrada do colaborador. Através dessas evidências, foi possível observar que o invasor tinha conhecimento de todo o fluxo de trabalho e das pessoas envolvidas, e isso permitiu que ele se passasse pelos colaboradores de forma despercebida para atingir os seus objetivos.

PROCESSO UTILIZADO NA FRAUDE

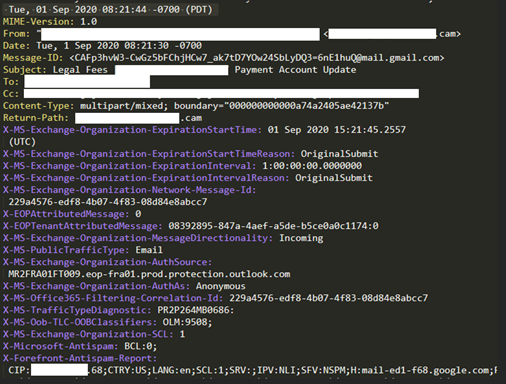

O fraudador enviou e-mails para a empresa europeia pela caixa de e-mail do colaborador da empresa brasileira através de um equipamento externo usando um dos IP’s identificados na investigação, com o cuidado de não colocar o departamento financeiro da empresa em cópia. Utilizando sempre um falso endereço de e-mail similar ao original utilizado pelo colaborador, onde o e-mail original era colaborador@brasileira.com e o falso colaborador@brasileira.cam nas mensagens trocadas.

É importante salientar que, com base nas investigações da caixa de e-mail do colaborador da empresa brasileira e análise dos arquivos de dados e logs do Outlook e dos e-mails disponibilizados pela empresa europeia, o fraudador criou domínios falsos para ambas as empresas mas adotando a extensão “.CAM”, ambos domínio com criação em 01/09/2020.

Nos arquivos de log de usuários do Windows existentes em ambos os equipamentos do colaborador, foi encontrado menção a alguns e-mails da empresa europeia com domínio falso indicando que o fraudador já estava fazendo movimentação com as contas falsas da empresa europeia.

O fraudador foi extremamente habilidoso, utilizando o processo de Engenharia Social, aprendendo os padrões comportamentais e processuais da empresa, um exemplo dessa habilidade ocorreu ao responder um e-mail direcionado ao dono da empresa europeia, se passando pelo colaborador da empresa brasileira para conduzir o ataque.

Foi observado que esses e-mails não partiram das máquinas utilizadas pelo colaborador da empresa brasileira. O envio era feito através de quatro IPs diferentes, usando um servidor de e-mails da GOOGLE, identificados nos cabeçalhos dos e-mails investigados onde 2 desses IPs faziam o envio de e-mail direto para a empresa europeia, sem passar pela caixa de entrada do colaborador aqui no Brasil.

Nas investigações conduzidas nos dispositivos, não foram localizadas evidências na caixa de correio do colaborador da empresa brasileira do domínio falso criado pelo fraudador e dos IP´s encontrados, que pudesse envolver outros clientes, indicando que se tratava de um ataque bem direcionando visando as duas empresas que mantinham movimentação financeira com valores altos em Euro.

O TIPO DE ATAQUE UTILIZADO

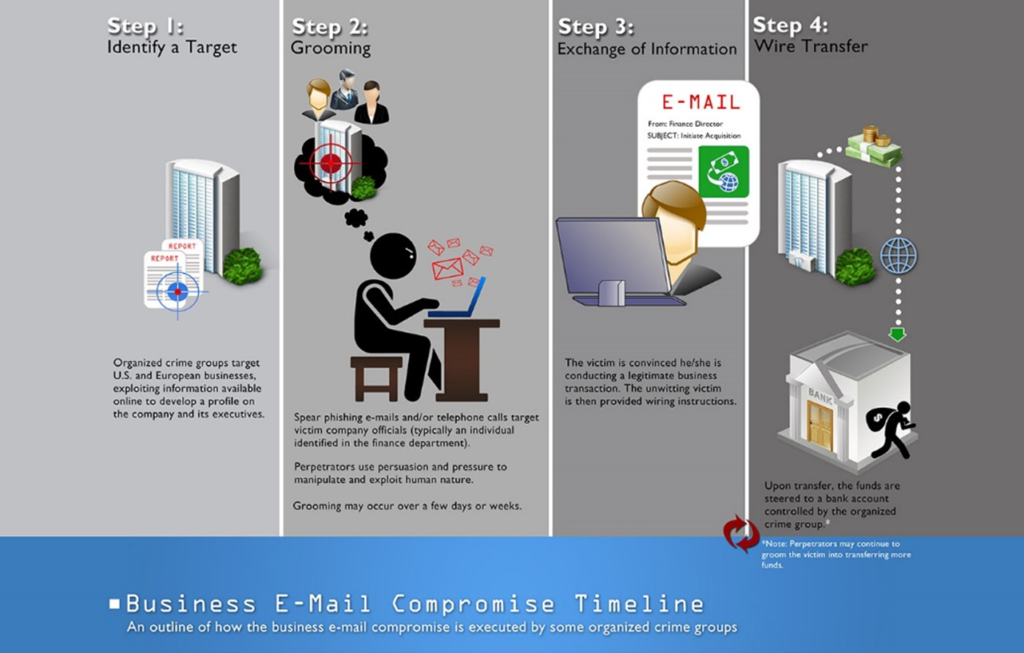

Esse tipo de ataque segue um padrão em que o invasor após comprometer o equipamento da vítima, consegue contornar as defesas do Microsoft Office 365 e os controles de segurança do serviço de e-mail.

É de extrema importância que as empresas em conjunto com a equipe de tecnologia tenham implementado controles de segurança nos serviços de e-mail, como DMARC / DKIM / SPF, para reduzir os riscos de tentativas de exploração com o uso de spam e phishing.

Quando os invasores obtêm o controle de uma conta de e-mail, uma das primeiras etapas geralmente executadas é configurar o encaminhamento de e-mail no ambiente comprometido. No caso da empresa brasileira o invasor estava em posse do login e senhas da caixa de correio, optando por só visualizar, mover e deletar os e-mails de interesse. Isso também permite que o invasor reúna informações para se passar pela vítima e a partir daí obter informações chave para realizar os golpes, essa técnica é denominada BEC (Business E-mail Compromise).

Esse caso demonstra como a utilização da Perícia Forense contribui para a identificação de crimes cibernéticos, e como uma política de segurança da informação é essencial para a proteção dos dados da empresa. Uma correta implementação dessa política também inclui o treinamento de todos os colaboradores sobre a utilização do ambiente de trabalho e de todos os aspectos envolvidos, incluindo a forma de utilização segura das máquinas de trabalho.

Com os serviços de Computação Forense, Cyber Threat Intelligence e Consultoria em Segurança da Informação, a IBLISS Digital Security proporciona aos seus clientes um ambiente seguro de ameaças digitais.

Escrito por: Ronaldo Souza – Especialista Forense

Referências sobre este tipo de ataque: